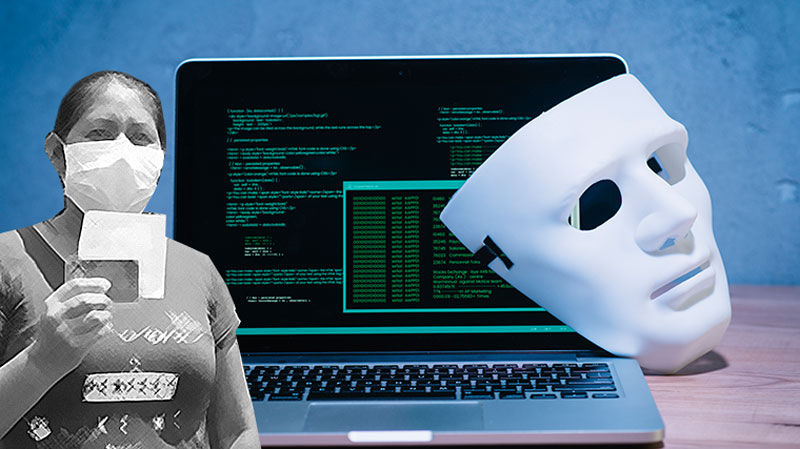

Una banda de hackers habría aprovechado sus conocimientos en tecnología para hackear la web del Bono Familiar Universal y robar cerca de un millón de soles a las personas en situación vulnerable que calificaron para recibir este beneficio en plena pandemia del Covid 19.

Así lo reveló un reportaje del programa de Juliana Oxenford, Al Estilo Juliana transmitido por ATV.

https://youtu.be/i9nMqFGd_8U

Fueron dos expertos en ciberseguridad los que dieron con los movimientos de estos delincuentes y alertaron a la Policía Nacional, que ya estaría tras los pasos de este grupo.

Se trata de Camilo Galdós y Mauricio Urizar, expertos en ciberseguridad de Deepsecurity Perú, quienes lograron acceder a los archivos de un grupo de WhatsApp donde se compartía información de las cuentas hackeadas.

“No podríamos dar un monto exacto de lo robado pero hemos visto que se publicaron miles de chips lo cual si lo multiplicamos por el monto del bono podrían llegar a ser más de un millón de soles”, indicó Urizar.

Fallas de seguridad

Agregó que la página web del bono tenía ciertas fallas de seguridad y de no haber descifrado dichos códigos, los malhechores seguirían robando el dinero de los más necesitados.

Por su parte, Mauricio Urizar, representante de Deep Security, señaló a El Comercio que al realizar un patrullaje cibernético identificaron a un grupo de personas que se organizaron para hurtar los fondos de las personas a quienes el Estado les asignó un subsidio económico.

“Está en el informe [enviado a la policía] la cantidad de chips que tenían esas cajas. Hay unos 500 chips o tarjetas aproximadamente. La hemos sacado del foro de los delincuentes”, dijo.

“En su grupo hay fotos donde sale la lista de DNI de varias personas, incluso se burlaban y a quienes tenían bono le ponían caritas felices, a los que no, caritas tristes”, explicó Galdós.

Galdós dijo que en Twitter se burlaban de las personas que iban a cobrar el dinero del Estado.

“El problema es el proceso para cobrar el bono, ahí han habido fallas. Hemos entregado todas las pruebas a la Policía y nos han confirmado que ya tienen nombres y direcciones de los cabecillas de esta banda”.

La modalidad de hackeo

El Sistema de Focalización de Hogares (SISFOH) es una entidad del Ministerio de Desarrollo e Inclusión Social (Midis) que sistematiza la información socio económica de la población.

Este patrón ha sido utilizado para la asignación de los recursos públicos en el otorgamiento de los distintos subsidios que creó el Gobierno en medio de la pandemia por el coronavirus, como el Bono Universal Familiar a través de la página web Bono Universal Familiar.

La página contiene información del Midis y es administrado por el Reniec. En ella las personas verifican si han sido seleccionados para recibir el bono e inician el trámite en línea.

Urizar explicó que estos “delincuentes cibernéticos” identificaron que el sistema de la página web presentaba algunas vulnerabilidades “en el registro Capcha”, un sistema de comprobación automatizada de validación de datos.

Tras analizar el sistema informático, se identificaron tres puntos vulnerables.

“La primera falla es un tema técnico, porque está mal programado el sistema. La segunda falla encontrada está en el diseño del proceso, es una restricción muy débil que te dice: te voy a dar plata si me dices cuales son los datos del Reniec [Por ejemplo, te pide el número del DNI, la fecha de emisión del documento y el nombre de los padres]. Por último, que el chip o el número telefónico ingresado al sistema debe estar relacionado al beneficiario del bono. [Pero] no hay ninguna relación. Pones el número de cualquier persona y cobras”, señaló al diario.

Los hackers hicieron un programa automatizado de comparación de datos del Reniec que consiguieron y los fueron agrupando en 5 mil registros para identificar a los beneficiarios.

Luego que obtenían los números de DNI, buscaban los datos personales como la fecha de expedición del documento y los nombres de los padres de los beneficiarios, es decir, los datos que eran requeridos por el sistema en la web.

Para que les llegue el mensaje de texto de confirmación, ingresaban un número telefónico de su preferencia.

Las personas que se organizaron para sustraer los fondos del Gobierno tenían un chat con 44 miembros en actividad. Deep Security accedió a esta conversación y encontró que uno de sus integrantes escribió “me sentí mal al ver a una doña [señora] decir que ella no había cobrado su bono y que ya salía registrado”, con la foto de una mujer en un banco.

Urizar denunció que los jefes de la División de Alta Tecnología de la Policía no quisieron reunirse con él para explicarles lo hallado.

Sin embargo, fue atendido el martes por Marushka Chocobar, jefa de la Secretaria del Gobierno Digital de la Presidencia del Consejo de Ministros (PCM) a quien le envió la información por correo y luego coordinó una reunión para el día siguiente.

“Con la PCM nos comunicamos el martes por la tarde y ella [Chocobar] a través del PECERT (Equipo de Respuesta ante Incidentes de Seguridad Digital Nacional de la PCM) coordinó una reunión virtual con ellos, el Reniec, Banco de la Nación y otros actores más que se realizó el miércoles a la 1pm”, agregó.

Urizar registró en un video las vulnerabilidades del sistema. El martes de esta semana elaboró un informe que fue enviado a la PCM. Al día siguiente, antes de que se inicie la reunión virtual, se había instalado un parche en el sistema.

Hoy recibió la llamada de Gustavo Ruiz, subsecretario de Tecnologías Digitales de la PCM, quien le agradeció por alertarlos sobre este millonario hurto.

Descargos de Reniec

Benito Portocarrero, jefe de prensa del Reniec, sostuvo que “la plataforma no ha sido hackeada y no responde a suposiciones. No habido ningún parche [en el sistema]”.

Sin embargo, reconoció que algunos funcionarios de su institución se comunicaron con Deep Security.

Precisó que “la plataforma está bajo responsabilidad del Reniec y no hemos tercerizado el servicio a ninguna empresa [en referencia a la elaboración del sistema informático], lo hicimos con recursos de la institución”.